|

|

||

|

|

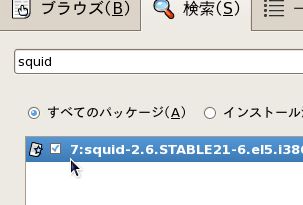

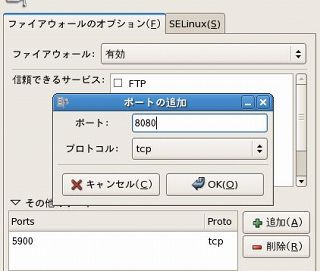

単純なプロキシーとして動作させる他のパターンはプロキシーサーバを構築する(解説)を参照してください。クライアントが独自にインターネットアクセスするのを制限したいときに使用します。 もちろんファイアーウォールで外部へアクセスできるIPを制限しなくては意味がありません。  見づらいですがウェブのアクセスログを収集することができます。 アクセス制限もかけられるので、なにもないよりはだいぶましです。 ・インストール ・コンフィグの編集 ・動作試験 インストールインストールは特に苦労することはありません。比較的大人しい部類に入ります。 GUIからのインストール 「ソフトウェアの追加と削除」からインストールする場合  コマンドからのインストール #yum install squid インストールしたら、GUIかコマンドにてファイアウォールを解放します。 ここでは80ポートか8080ポートを使用するので、ポートを解放します。  コマンドの場合は/etc/sysconfig/iptablesを編集し、 -A RH-Firewall-1-INPUT -m tcp -p tcp --dport 8080 -j ACCEPT という行を最終の「Reject」行の前に挿入します。 その後、iptablesサービスを再起動します。 コンフィグの編集/etc/squid/squid.confを編集します。http_port まっさきに編集すべきはプロキシーとしての待ち受けポートです。 覚えにくい3128なんてデフォルトポートを使ってる状況はまずないでしょう。 80や8080がメジャーです。 http_port 8080 icp_port ICPのポートなんてのも、兄弟プロキシを使わないので要りません。 デフォルトの icp_port 0 visible_hostname エラー画面を表示したとき、どこのサーバかを示します。今は必要性は薄いですが、複数のプロキシサーバを組む場合に、どこでエラーが発生しているかを判断できます。 visible_hostname squid1.example.local http_access デフォルトではプロキシへアクセスできるセグメントはローカルホストに限定されています。 とりあえず全てのクライアントを許可します。「http_access deny all」行よりも前に追加します。 http_access allow all もしプロキシー接続できるクライアントを制限したいのなら、「http_access allow all」の代わりに以下のACLを追加します。 Ver2.0以前 acl CLIENTS src 192.168.1.0/255.255.255.0 http_access allow CLIENTS Ver3.0以降 acl CLIENTS src 192.168.1.0/24 http_access allow CLIENTS 設定を保存したらサービスを再起動します。 #service squid restart 動作試験squidのアクセスログを監視します。#tail -f /var/log/squid/access.log クライアントブラウザのプロキシー接続を設定し、インターネットのウェブを閲覧します。 プロキシーログが流れれば成功です。 |

|

|