|

|

||

|

|

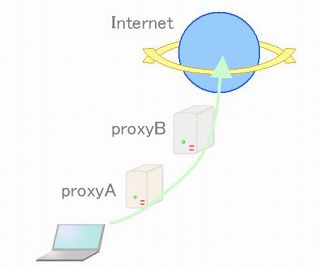

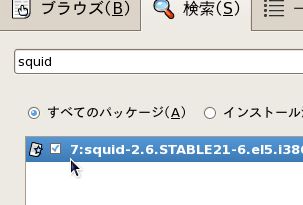

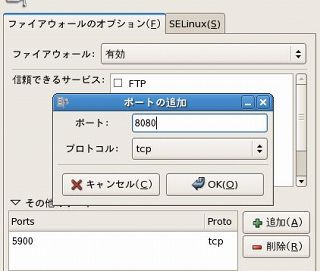

多段プロキシーを組む他のパターンはプロキシーサーバを構築する(解説)を参照してください。プロキシー導入で一番最初に浮かぶ疑問が「多段プロキシー」です。 多少組織が大きくなると必要になってきます。  ほとんどの通信を上位プロキシーへ転送し、一部ドメインだけを直接取得させます。 上位プロキシーがダウンすると、インターネットへの通信は断たれます。 もしほとんどを直接取得し、一部ドメインだけを上位プロキシーへ転送したい場合は、プロキシールーティングを参照してください。 ・インストール ・コンフィグの編集 ・動作試験 インストールインストールは特に苦労することはありません。比較的大人しい部類に入ります。 GUIからのインストール 「ソフトウェアの追加と削除」からインストールする場合  コマンドからのインストール #yum install squid インストールしたら、GUIかコマンドにてファイアウォールを解放します。 ここでは80ポートか8080ポートを使用するので、ポートを解放します。  コマンドの場合は/etc/sysconfig/iptablesを編集し、 -A RH-Firewall-1-INPUT -m tcp -p tcp --dport 8080 -j ACCEPT という行を最終の「Reject」行の前に挿入します。 その後、iptablesサービスを再起動します。 コンフィグの編集/etc/squid/squid.confを編集します。コンフィグは前方参照の性質があるので、呼び出される情報は先に宣言されていなくてはなりません。 それぞれの設定項目は例が示してあるセクションに記述するのが無難です。 squid.confは非常に長いので、面倒ですがそのセクションまで移動しましょう。 下位プロキシー(図中proxyA) cache_peer 上位プロキシーを指定します。コンフィグの末尾に追加したりせず、ちゃんとcache_peerセクションに記述するとトラブルが少ないでしょう。 上位プロキシーの待ち受けポート番号を指定します。以下のパラメータでは8080。 cache_peer proxyB.example.local parent 8080 0 no-query http_port まっさきに編集すべきはプロキシーとして待ち受けるポートです。 覚えにくい3128なんてデフォルトポートを使ってる状況はまずないでしょう。 80や8080がメジャーです。 http_port 8080 icp_port ICPのポートなんてのも、兄弟プロキシを使わないので要りません。 デフォルトの icp_port 0 visible_hostname エラー画面を表示したとき、どこのサーバかを示します。複数のプロキシサーバを組む場合、どこでエラーが発生しているかを判断できます。 visible_hostname squidA.example.local http_access デフォルトではプロキシへアクセスできるセグメントはローカルホストに限定されています。 とりあえず全てのクライアントを許可します。「http_access deny all」行よりも前に追加します。 http_access allow all もしプロキシー接続できるクライアントを制限したいのなら、「http_access allow all」の代わりに以下のACLを追加します。 Ver2.0以前 acl CLIENTS src 192.168.1.0/255.255.255.0 http_access allow CLIENTS Ver3.0以降 acl CLIENTS src 192.168.1.0/24 http_access allow CLIENTS acl 同じセグメントのLAN内のサーバ宛の通信を、わざわざ上位プロキシーを経由する理由はありません。 always_directで使用するためのACLを設定します。 Ver2.0以前 acl localserver dstdomain example.local acl localseg dst 192.168.1.0/255.255.255.0 Ver3.0以降 acl localserver dstdomain example.local acl localseg dst 192.168.1.0/24 always_direct 同じセグメント宛の通信、同じドメイン宛の通信は直接取得を許します。 always_direct allow localserver localseg never_direct allow all 全ての送信元セグメントに対して、インターネットへの直接アクセスを禁止します。 この一文を入れることで、明示的に上位プロキシーを経由しない通信を禁止します。 さもないと上位プロキシーと直接通信の両方を試み、反応が速い方(大抵は直接取得)ばかりが優先され、上位プロキシーを経由しません。(逆の効果を持つalways_direct deny allでは達成できません) 上位プロキシーがダウンすると、「無事」インターネットは閲覧できなくなります。 never_direct allow all 設定を保存したらサービスを再起動します。 #service squid restart 上位プロキシ(図中proxyB) http_access 通常、下位プロキシーをバイパスしてクライアントたちが直接上位プロキシーを指定しないよう、下位プロキシー以外は拒否するのが普通です。デフォルトで「http_access deny all」が指定されているので、許可端末を指定します。 Ver2.0以前 acl proxyserver src 192.168.1.100/255.255.255.255 http_access allow proxyserver Ver3.0以降 acl proxyserver src 192.168.1.100/32 http_access allow proxyserver http_port 待ち受けポートです。下位プロキシーのcache_peerで指定されるポートに記述します。 ファイアウォールでポート閉じてるとか、初歩的なミスに注意しましょう。 http_port 8080 visible_hostname エラー画面を表示したとき、どこのサーバかを示します。複数のプロキシサーバを組む場合、どこでエラーが発生しているかを判断できます。 visible_hostname proxyB.example.local 設定を保存したらサービスを再起動します。 #service squid restart 動作試験squidのアクセスログを監視します。上位プロキシ、下位プロキシの両方で以下のコマンドを実行して、ログを監視します。 #tail -f /var/log/squid/access.log クライアントブラウザでインターネットを閲覧し、二つのログが流れていけば成功です。 なお、アクセス拒否のキャッシュがされているとそれを返されるので、いろいろなURLでアクセステストをしてみましょう。 あまりコンフィグをあちこちイジっていると、always_directのアクセスを拒否とか、http_accessで下位サーバを拒否しているとか、許可されてクライアントでブラウジングはできるものの意図しない動作まで許可しているとか、チェック項目が増えます。 サーバが二台に増えたのでコンフィグの見通しも悪く、トラブルも複合要因になり、複雑化しやすいです。 コンフィグはその都度どこを編集したかこまめにメモを取るなどしないと、同じ設定を再現できなくなりますのでご注意を。 |

|

|