| |

||

| |

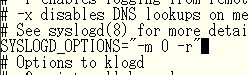

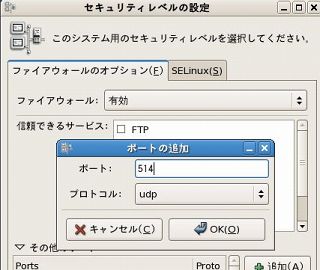

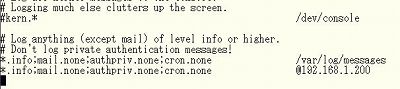

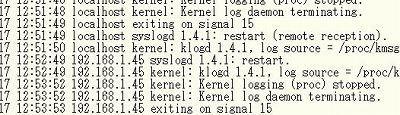

SYSLOGサーバでログを集中させる※これは古いコンテンツです。新しくログサーバを構築するなら「送信元IP別に振り分けてログを保存するシスログサーバ」を参照してください。 ログはサーバ運営にとって非常に重要なことです。 またSyslogサービスはログの基本的なところであると同時に、ネットワーク越しにログを集積できるという利点があります。 一旦別サーバへ向かってログを出力すれば、不法な侵入時にログを保護できるという面もあります。 この場合、ログサーバのパスワードは他のサーバとは変えておきましょう。 ログを遠隔に出力しておいても、ログサーバまで書き換えられては意味がありません。 SYSLOGサーバの設定 SYSLOGクライアントの設定 試験 SYSLOGサーバの設定まずはsyslogを受け取る、syslogサーバ側の設定をします。デフォルトではリモートからのログ出力を受け入れていません。外部からのsyslogの流れ込みを許可します。 ではどこで設定するのかと言えば、syslog.confではなく、起動スクリプト内です。 /etc/sysconfig/syslog  SYSLOGD_OPTIONS="-m 0" → SYSLOGD_OPTIONS="-m 0 -r" と編集します。 設定を変更したら、syslogサーバを再起動します。 #services syslog restart これで外部からの入力が受け付けられました。 次に、ファイアウォールでUDP514を開きます。 相変わらず、GUIで行うか設定ファイルを編集します。 GUIで設定 「その他のポート」を追加し、UDPにUDP/514を追加します。  コマンドで設定 /etc/sysconfig/iptablesを編集し、適当なところにUDP/514を追加します。  サービスでiptablesを再起動します。 #services iptables restart SYSLOGクライアントの設定ログを送信する側をsyslogクライアントとはあまり呼びませんが、ここではそうなるでしょうか。syslogを送る側は、syslog.confに送信先を記述します。 どのファシリティのどのレベルを送信するかを、通常のsyslogサーバと同様に設定します。 ここでは一番メジャーなmessagesログを送信することにします。 @に続けて、IPアドレスもしくはホスト名を記述します。  ポイントは、通常のログの記述に追加してリモートサーバを指定することです。 外部に出力しつつも、自身へのログ出力も忘れてはいけません。 リモートサーバがダウンしている、あるいはネットワークが切れている場合も考えられるからです。 記述したらsyslogサービスを再起動します。 #services syslog restart 試験syslogサーバ側で、ログを確認します。#tail -f /var/log/message syslogクライアント側でなにかサービスを再起動してみましょう。 #services syslog restart  syslogサーバ側にIPアドレス付でサービスの再起動が受信されていれば成功です。 |

|

|